SSL/TLS 協議的工作是通過身份驗證來確保安全性。它旨在加密在開放網絡上傳輸的數據,因此可以保護免受攔截和欺騙攻擊。TLS 還驗證通信方,這使我們擁有一個相當信任的環境。不言而喻,通過身份驗證來確保安全性對於 21 世紀成功的商業至關重要。

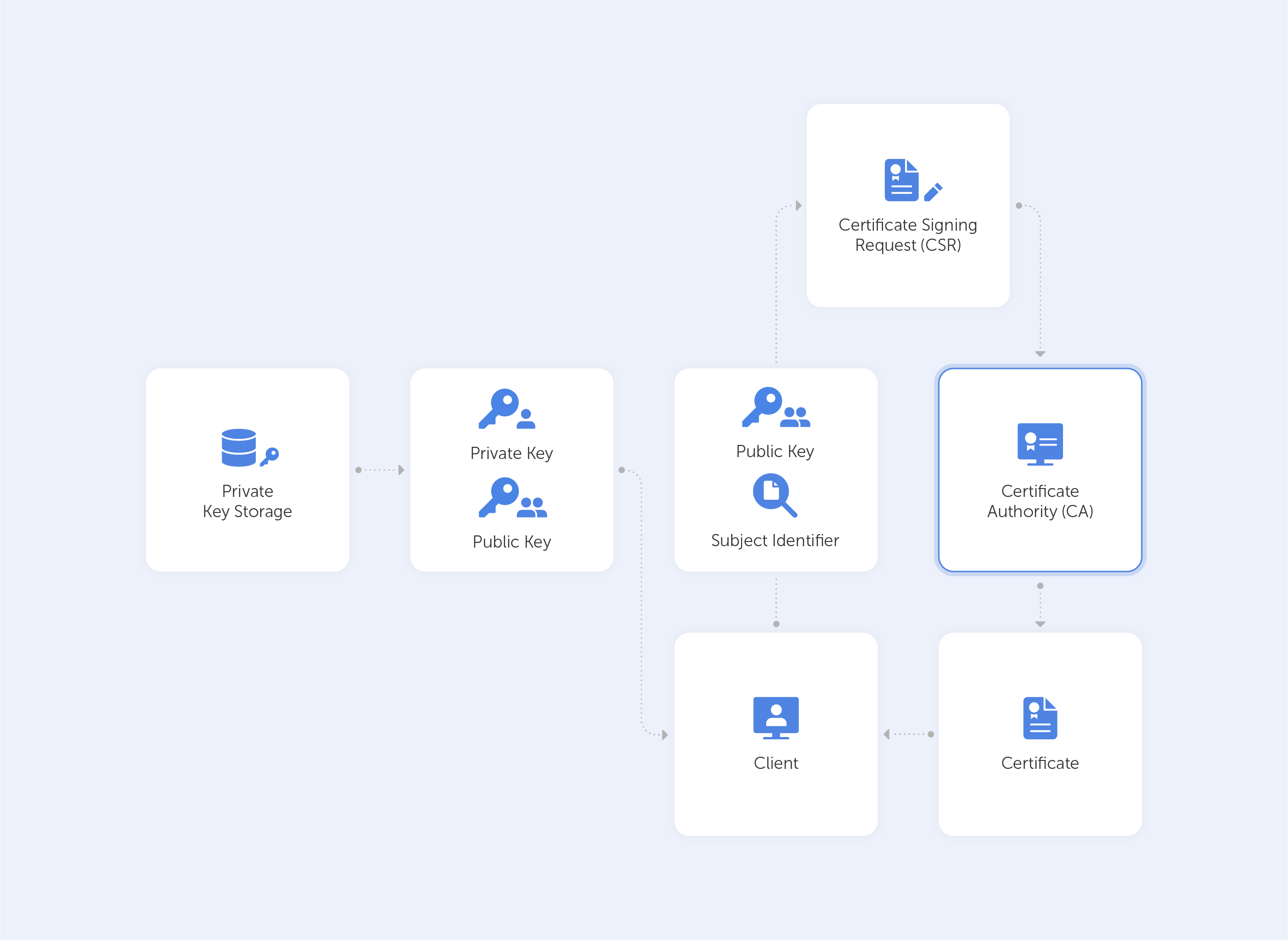

如果我們仔細觀察 SSL 的運作方式,很快就會明白,為了建立“信任環境”,SSL 證書需要由受信任的證書頒發機構(CA)簽名和驗證。現在,雖然每個人都信任 CA,但通過這一點,他們也能信任那些擁有其證書的人。傳統上,組織使用 CA 來簽署其 SSL/TLS 證書,但隨著數字產品的激增、大量軟件的開發和測試,以及創紀錄的數據泄露事件,許多公司正在轉向自簽名證書。

什麼是自簽名 SSL 證書?

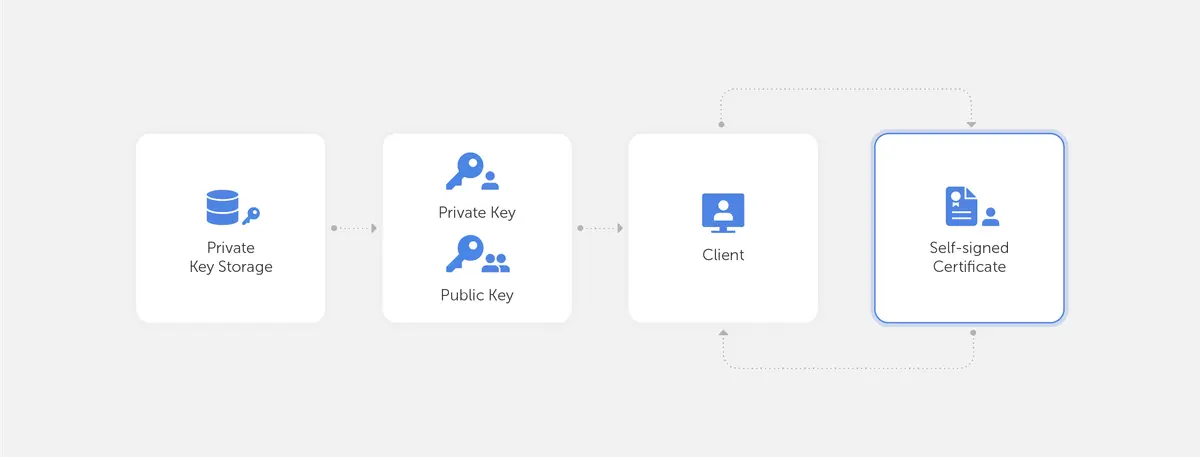

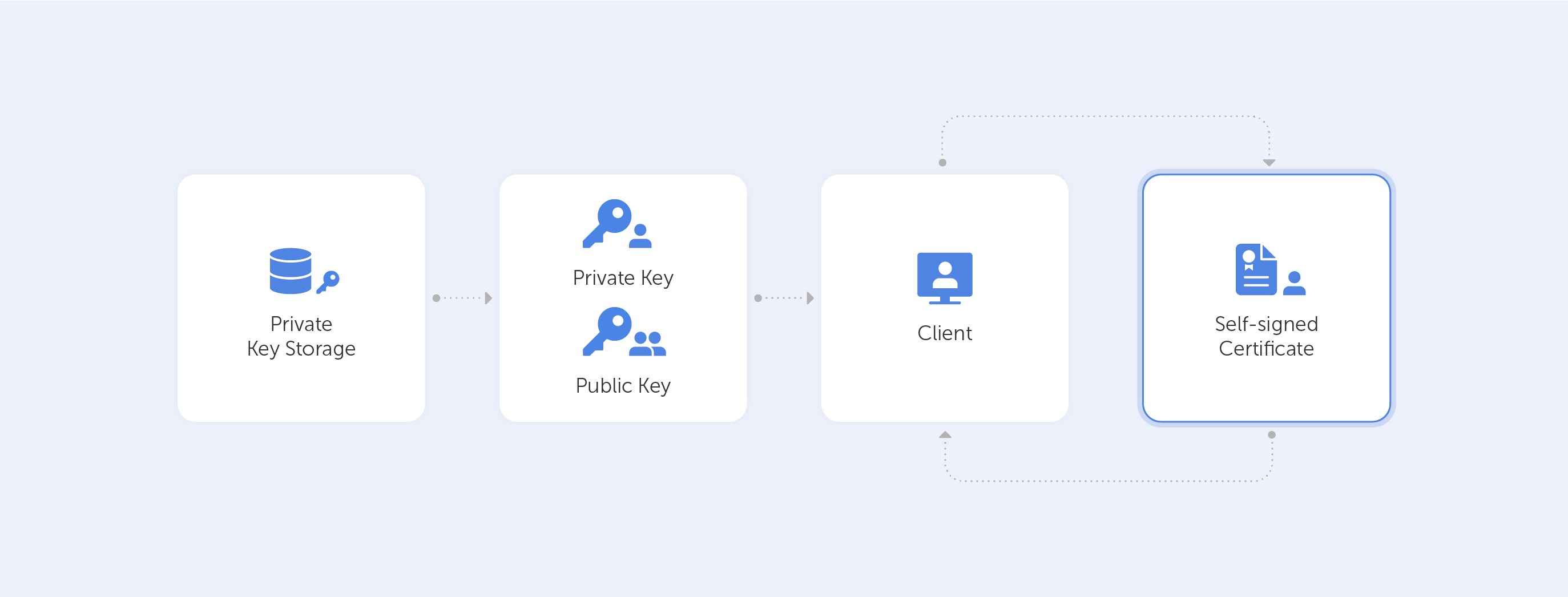

自簽名證書是一種未經公共信任的 CA 簽名的數字證書。相反,它是由負責該軟件的實體發佈和簽名的。這在一方面使得部署非常順利,但另一方面,它也帶來了額外的風險,尤其是在實施不當的情況下。

儘管存在風險,自簽名證書卻非常普遍。這些證書無需任何相關費用,任何人都可以輕鬆請求,這對於內部測試環境或對外部用戶鎖定的網絡伺服器來說非常好。此外,這種證書仍然使用與其他付費 SSL/TLS 證書相同的加密方法——這對於組織來說是一個非常好的消息,因為沒有人希望其數據泄露。只要 CA 不要求證書的有效期,自簽名證書可以發佈一次並使用到永遠。例如,在處理一些秘密項目或僅使用內部數據時會使用這種證書。

對於許多使用自簽名證書的公司來說,最大的優勢當然是獨立性。所有安全基礎設施都封裝在內部網絡中,因此即使這樣的網絡完全不連接到網絡——它仍然能按預期工作。

儘管這在表面上看起來非常方便,但這是處理這類證書時的主要擔憂之一。離線時,它們無法接收針對已發現漏洞的安全更新,也無法滿足當今現代企業所需的證書靈活性。

處理自簽名證書時出現的另一個挑戰是,負責的部門通常缺乏對已發佈多少證書、在哪裡使用、由誰使用以及私鑰如何存儲的可見性。跟踪不同公共和私有 CA 發佈的證書已經很困難,幾乎不可能在沒有額外請求流程的情況下跟踪所有自簽名證書。

優點:

- 快速且易於發佈;

- 適用於測試環境;

- 靈活性;

- 獨立性;

- 無有效期。

缺點:

- 無法獲得安全更新;

- 無法輕易撤銷;

- 缺乏可見性和控制。

假設我們的內部網絡被攻破。如果我們使用自簽名證書,實際上無法知道它及其相關的私鑰是否已被攻破。一旦被攻破,這種證書可能會用來偽裝身份並獲取重要數據,尤其是考慮到與 CA 發佈的證書不同,自簽名證書無法被撤銷,並且如前所述,沒有有效期。在這種情況下,無法簡單地“撤銷”私鑰。

那麼,為什麼自簽名證書仍然在使用?簡單的答案是方便。提交證書簽名請求(CSR)並等待幾小時進行驗證的常規手動過程實在太糟糕。為了節省時間和挫折,選擇自簽名證書更有意義。

因此,自簽名證書的最大問題不是如何發佈,而是如何在組織內正確實施。這就像做壽司——食譜非常簡單,但細節卻是關鍵。

有些風險可能是間接的——假設我們希望使用自簽名證書來提供對員工入口網站的訪問。這會導致任何默認瀏覽器向用戶發出警告。由於這些警報可以被忽視,許多組織往往指示其員工正是這樣做的——忽視警告。內部入口網站的安全性得到了保障,因此沒有直接的危害,但同時,員工“學會”忽視警報和警告,就像我們都忽略網站上的廣告一樣。這種做法使整個組織變得更加脆弱。關鍵在於,如果發生嚴重問題,員工根本無法及時提供必要的反饋。

為了充分利用自發佈的證書並減少所涉及的風險,我們建議使用 OpenSSL 來發佈證書。它是事實上的行業標準。但是,如前所述,這還不夠。正確的實施比使用的工具更重要。畢竟,頂級的 DeWalt 磨床如果用來釘釘子就毫無用處。因此,在實施自簽名證書時,應遵循以下最佳實踐:

- 限制有效期,應盡可能短。切勿使用不具有效期的證書。

- 限制使用。切勿創建“通用證書”,一次打開所有門。

- 使用有意義且信息豐富的“主題”記錄。每個人都應該理解證書的用途。

- 確保簽名所用的算法至少為 SHA256WITHRSA(這是 OpenSSL 的默認值)。

- 僅創建加密的私鑰。

- 使用橢圓曲線密鑰,而不是默認的 RSA 密鑰;它們提供了多種優於 RSA 的好處。

- 最重要的是,創建一個可重複/可腳本化的發佈證書和密鑰的過程。OpenSSL 是事實上的標準命令行工具,可以用作此過程的基礎。

自簽名證書快速且易於使用,適合測試環境或提供對內部數據的加密訪問。它們提供獨立性且免費使用。因此,它們在許多公司中被廣泛使用。總的來說,沒有其他方法可以做到正確。但請記住,SSL/TLS 自簽名證書就像河豚——煮得好時美味可口,但如果廚師在午餐休息時就會讓人喪命。

日本電話卡推介 / 韓國電話卡推介

一㩒即做:香港網速測試 SpeedTest HK